Caminhos Para

os Privilégios

Como Ver, Gerenciar e

Proteger os Caminhos

para os Privilégios

A segurança é uma jornada, não um

destino. E essa máxima é verdadeira

especialmente quando se trata de

proteger identidades e seus privilégios.

Introdução

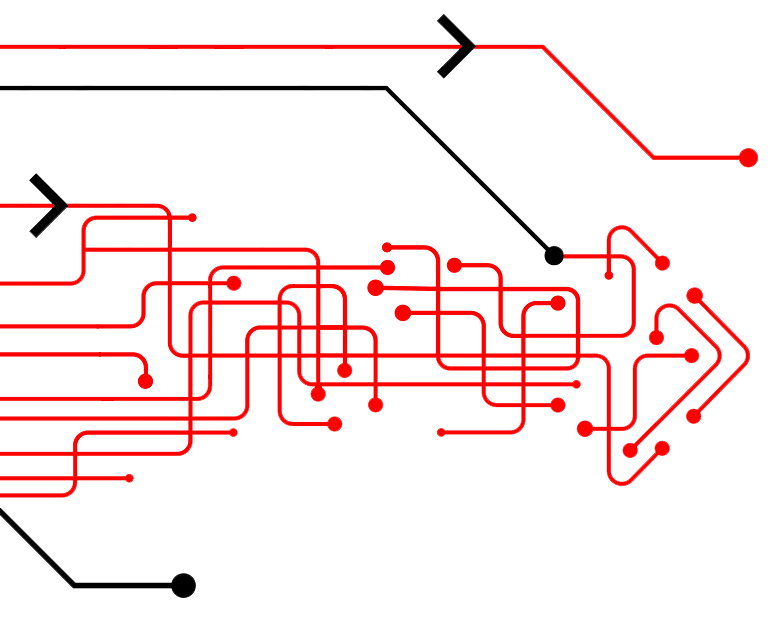

O princípio do menor privilégio e a disciplina da Gestão de Acessos Privilegiados (PAM) há muito tempo são pilares da segurança de TI. Sabemos que os privilégios são um alvo constante de ataques e, por isso, é essencial protegê-los.

No entanto, a tecnologia moderna e os cenários de ameaças evoluíram significativamente. A maioria das organizações está abordando o desafio da segurança de identidades e dos privilégios de forma incompleta, porque estão ignorando os caminhos para os privilégios.

Mas os invasores não.

Para proteger identidades de forma eficaz,

você precisa ir além da gestão direta de contas privilegiadas e entender

como as identidades humanas e não humanas acessam os privilégios.

Isso significa que você precisa observar a infraestrutura de identidades que concede privilégios, as políticas e os grupos usados para gerenciar privilégios e as conexões entre identidades e contas que abrem caminhos em diferentes domínios (por exemplo, fornecendo caminhos do ambiente on-premise para a nuvem). Todos estes são caminhos para privilégios que, se não forem contabilizados e protegidos, podem minar a segurança das identidades da sua empresa – incluindo a própria infraestrutura de identidades.

Nesse documento, você saberá quais são os caminhos para os privilégios, como e por que os invasores os procuram, e como observar seu ambiente pela lente de um invasor para entender e defender melhor seu cenário de identidades. Saiba também como a Plataforma BeyondTrust aborda muito mais que o PAM a fim de descobrir, gerenciar e proteger os caminhos para os privilégios.